by Jagbir Kang

この記事は、2023/09/27 に公開された「Strengthening Your Data Ecosystem with Unrivaled Security」の翻訳です。

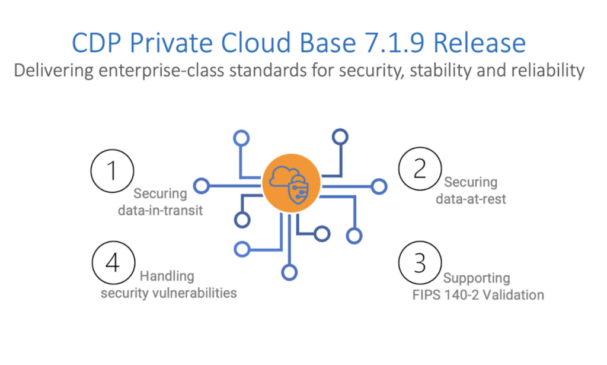

データエコシステムが進化するにつれ、特にプライベートクラウド環境の領域では、セキュリティが最重要課題となってきます。Cloudera on Private Cloud with the Private Cloud Base (CDP PvC Base) は、機密情報を保護するために協調して動作する総合的な機能スイートを提供し、データセキュリティの領域における革新の先駆けとなっています。最新の7.1.9リリースでは、企業が安心してデータの可能性を最大限に引き出すことができる、より安全なデータエコシステムへの取り組みが続けられています。

最新リリースとセキュリティの向上について

プライベートクラウド上の Cloudera は、あらゆるセキュリティ対策を調整する統合セキュリティプラットフォームをまとめます。アクセス制御から、ID管理、暗号化、監査に至るまで、この包括的なアプローチにより、データエコシステムのあらゆる面が、潜在的な脅威や脆弱性から確実に保護されます。この最新バージョンは、保存データ (data at rest)、転送中データ (data in transit) のセキュリティを強化し、さらに連邦情報処理標準 (FIPS) および様々な規制要件に準拠しています。

転送中データに対するプラットフォームセキュリティ

このプラットフォームは、トランスポート・レイヤ・セキュリティ (TLS) とセキュア・ソケット・レイヤ (SSL) プロトコルを使用して、プラットフォームの異なるコンポーネント間で安全な通信チャネルを確立し、プライバシーとデータの完全性を向上させています。 暗号化プロトコルを使用することで、転送中にデータが傍受されたり変更されたりするのを防ぎ、潜在的なサイバー脅威を阻止することができます。したがって、変化する脅威の状況に適応し、最新の攻撃手法を防御するために、セキュリティプロトコルを更新することが極めて重要なのです。

このバージョンは、TLSバージョン1.2を備え、安全性を飛躍的に高め、洗練された暗号スイートのセット、強化された暗号アルゴリズム、およびセキュリティと回復力を向上させる堅牢なハンドシェイクプロセスを提供します。さらにこのリリースでは、PvC Base コンポーネントと Oracle バックエンドDB 間のセキュアな通信を促進するために、SSL を使用した Oracle TCP/IP (TCPS) のサポートが導入されています。これによって、データの管理と監視が TCPS 接続プロトコルを介して安全に行われるようになります。

保存データの暗号化を強化

Key Management Systems (KMS) のような保存中のデータ暗号化メカニズムは、機密情報を潜在的な脅威や不正アクセスから確実に保護します。最新リリースでは、Key Trustee Server (KTS) の代わりに Ranger KMS を使用して、暗号化用の統一されたキー管理サービスを提供します。この一元的なアプローチにより、ポリシー管理が合理化され、アクセス制御ルールの一貫性が確保されることで、顧客エクスペリエンスが向上します。さらに、KTS の既存ユーザー向けに、KTS と NavEncrypt からのキーインポート、および古い KTS サーバーから Ranger KMS サーバーへの NavEncrypt ノードの自動化が合理化され、データの暗号化とセキュリティが損なわれることなく維持されるようになりました。

この最新バージョンでは、境界セキュリティも強化されています。Knox HttpFS 機能は、HTTP メソッドを使用してウェブインターフェイスからHDFS リソースにアクセスする、安全な方法を提供します。さらに、Knox トークン認証を使って安全な接続を確立し、ユーザーアクセスを管理できるようになりました。トークンベースの認証は、トークンを使用した、効率的でスケーラブルなユーザー認証を提供します。トークンは、ロールの割り当て、更新、取り消しが容易であるため、ユーザー認証情報の漏洩リスクを低減させます。

カスタム Kerberos プリンシパルとサービスユーザー

インフラストラクチャを保護する際、脆弱性の潜在的な影響を最小化するために、隔離は重要な概念です。現在、CDP サービスは、ホストマシン上のサービスユーザー名と一致するKerberos プリンシパルにデフォルト名を使用しています。ただし、デフォルトの構成を使用すると、マルチクラスタ展開において、インストールされているクラスタを超えて単一のサービスのアクセシビリティを拡張することができます。これに対処するために、複数のクラスタを分離するためのより高度な技術を求める組織は、対応するカスタムサービスユーザーとともにカスタムKerberos プリンシパル (CKP) を作成することができます。CKP は、事業部門やプロジェクトに属するクラスタのデータにアクセスするサービスを制限することができます。ユーザーは、新しいクラスタを作成するプロセス、または既存のクラスタにサービスを追加するプロセス中に、この機能にアクセスできることに注意してください。

FIPS 140-2 の更新

機密の財務データ、医療記録、政府情報などを預かる組織にとって、FIPS のような厳格なセキュリティ標準の遵守は、戦略的な選択であるだけでなく、法的な義務でもあります。

FIPS-mode 用に構成されたオペレーティングシステム (OS) 内で、FIPS 140-2準拠の暗号を使用するようにリリースを構成することは、現在、RHEL 7.8および7.9で展開するお客様向けにサポートされています。Red Hat Enterprise Linux (RHEL) 8.8 FIPS サポートの追加により、RHEL 8.8 を使用しているお客様は、FIPS 140-2 準拠の暗号を使用するように設定されたプラットフォームを、FIPS モードに対応した RHEL 8.8 オペレーティングシステム上に展開できるようになりました。現在、FIPS 140-2準拠の暗号を使用するためのコンフィギュレーションをサポートする CDP コンポーネントは数多くあります。しかし、Clouderaは最高のセキュリティベンチマークに堅実に沿う努力の一環として、Phoenix、NavEncrypt、Ranger Key Management Service、および Key Trustee Server コンポーネントで、FIPS 140-2 準拠の暗号化サポートを使用するように設定の可能性を拡張しました。FIPS 140-2 でサポートされるコンポーネントの完全なリストは、FIPS for CDPの必須前提条件のページから入手できます。

セキュリティ脆弱性の修復

Clouderaは、セキュリティの脆弱性の修正に真剣に取り組んでいます。お客様のセキュリティを確実にするために、共通脆弱性識別子 (CVE) を積極的にスキャンし、優先順位を付け、修正し、監視するという効果的な脆弱性修正プロセスを有しています。7.1.9リリースでは、100以上の重要な CVE が解決され、プラットフォームのセキュリティと情報セキュリティのコンプライアンスが向上しました。これにより、導入における攻撃対象領域が減少し、どの時点でも脆弱性が悪用されるのを防ぐ、より安全なエコシステムが実現します。

まとめ

技術の進化、そしてサイバーセキュリティの状況が刻々と変化するこの世界では、セキュリティプロトコルを最新の状態に保つための積極的な取り組みが極めて重要です。プライベートクラウド上の Cloudera は、保存データ、企業向けの転送中データ、規制産業向けの CG I標準をサポートする強力な暗号化メカニズムを実施することで、システムと情報の完全性と可用性を維持するためのコミットメントを実証しています。

この最新リリースにより、サイバーセキュリティに対して自信を持って効果的にナビゲートできるようになります。 まだ最新リリースをお使いでないユーザーは、今すぐご対応ください。 旧バージョンから本バージョンへのアップグレードや移行は、これまで以上に簡単になっています。7.1.9へのアップデートに関しては、移行とアップグレードガイドでご確認ください。