by Carolyn Duby

この記事は、2023/06/07に公開された「How Cloudera Supports Zero Trust for Data」の翻訳です。

テクノロジー業界で活躍する人であれば、ゼロトラスト (ZT) セキュリティモデルについて聞いたことがあると思います。ゼロトラスト (ZT) セキュリティモデルでは、ネットワークにアクセスしようとするすべてのデバイス、アプリケーション、ユーザーは信頼できないと想定します。(詳細はNISTの定義を参照ください) この考えは、モデルの進化につれて、そのアイディアと実行にギャップが生まれてきました。

米国の連邦政府機関に指針を提供し、民間セクターの道を切り開くため、サイバーセキュリティ・インフラセキュリティ庁 (CISA) は2021年に最初のゼロトラスト成熟度モデル (ZTMM) を発表しました。これは、2024年までに各機関で共有するゼロトラスト成熟度モデルを作成するために概念的なロードマップを提供することを意図していました。ZTMM の発表後、CISA はコメントを募りました。CISA によると「コメント提供者は、成熟度モデルに沿って進化するための追加ガイダンスとスペースを要望した」とのことです。それが、2023年4月に ZTMM のバージョン2の発行につながったのです。

改訂された ZTMM は「アイデンティティ (identity)」「デバイス (devices)」「ネットワーク (network)」「アプリケーションとワークロード (application and workloads)」「データ (data)」の5つのカテゴリー/柱と、「従来型 (traditional)」「初期型 (initial)」「先進型 (advanced)」「最適型 (optimal)」の4つの成熟度レベルによって構成されています。

データの柱に焦点を当てる

米国の連邦データ戦略によると、連邦政府は自らを「卓越したデータの供給者であり、洗練された倫理的なユーザー」であると考えています。市民サービスから軍事情報までのユースケースで、政府データは政府機関 (民間および国防総省) 全体の戦略的資産として活用されています。国内外を問わず、悪意ある者による不正アクセスを排除するためには、成熟の「最適」段階に移行することが重要となります。

最適な成熟度に到達するために、ZTMM は次のように要約を述べています。「各機関のデータは、連邦政府の要件に従って、デバイス上、アプリケーション上、およびネットワーク上で保護されるべきである。各機関は、データをインベントリ化し、分類し、ラベル付けし、静止時および転送中のデータを保護し、データの流出を検出し、阻止するメカニズムを導入すべきである。機関は、データ・ガバナンス・ポリシーを慎重に作成し、見直すことで、データライフサイクルのすべてのセキュリティ側面が企業全体で適切に実施されるようにすべきである。」

最適化への進化と Cloudera の取り組み

プリンシパルとしてのゼロトラストは、セキュリティ体制を強化する鍵となりますが、適切なガバナンスを備えたゼロトラストではデータが解放されるため、組織内で効果的に共有できます。それは双方にとって有利です。データは保護されているが、必要な人がアクセスすることもできるのです。これはセキュリティにおいてバランスをとることが関係してきます。

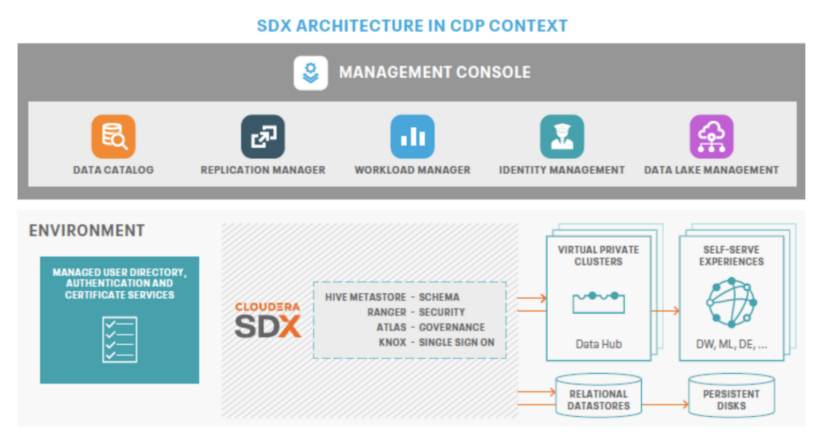

Cloudera Shared Data Experience (SDX) は、Cloudera Data Platform アーキテクチャの中核となるコンポーネントです。コンピュートレイヤやストレージレイヤとは独立して動作し、統合されたセキュリティとメタデータに基づくガバナンスを提供します。分析とクラウド環境全体で永続的なコンテキストを持つ SDX は、統一されたマルチテナントモデルでデータ配信とアクセスを簡素化します。これにより、リスクと運用コストを削減すると同時に、より広範なデータアクセスのためのセキュアでガバナンスを備えたデータレイクの迅速な展開が可能になります。

Cloudera は、次のようなゼロトラストアーキテクチャの基本原則を遵守しています。

明示的に検証する

あらゆる場所で多要素認証を提供し、認証されたユーザーを表す正規化された SSO トークンを提供します。このトークンは通常、Cloudera のソフトウェアで利用可能な REST API をエンドユーザーが利用するための WebSSO 機能に使用されます。

最小特権アクセスを使用する

Ranger を活用し、RBAC と ABAC の両方のポリシーを使用してユーザーアクセスを制限します。Ranger を使用すると、管理者は Cloudera が管理するすべてのリソースへのアクセスを拒否するデフォルトポリシーを作成できます。また、個々のユーザーやユーザーのグループは、必要に応じて段階的にアクセス権を付与することができます。権限はきめ細かく、時間ベースのウィンドウを使って設定できます。

データ保護

Navigator Key Trustee Server と Ranger Key Management Service を活用して、一意の強力な暗号キーを使用して暗号化されたリソースのゾーンを作成します。リソースへの特権アクセスを与えられたユーザーおよびユーザーグループには、基礎となるデータを復号化するための適切なゾーンキーへのアクセス権も許可する必要があります。これにより、細分化されたデータアクセスを通じて、侵害の被害範囲を最小限に抑えることができます。

また、すべてのデータ・イン・モーションを暗号化するために、強力な暗号化 TLS を活用しています。これには、Cloudera サービスとすべてのエンドクライアント接続間の情報交換が含まれます。

監査

Ranger の一元化された監査ツールにより、すべてのリソースへのアクセスとユーザー行動の完全な監査を提供します。ユーザーとリソースの監査は、プロアクティブな監視とアラートのために SEIM ソリューションに転送できます。

さらに、ログデータのリアルタイム収集とスケーラブルな分析により、 米国政府の「国家サイバーセキュリティの強化」の第6、7、8項を満たしています。ログの長期保存と堅牢な機械学習機能により、機関は脅威の発見、調査、修復のための強力なツールを手に入れることができます。

ガバナンスとデータカタログ

ガバナンスツールの Apache Atlas と Data Catalog を通じて、ガバナンスとカタログ化を優先しています。Apache Atlas により、Cloudera はエンタープライズ規模のコンプライアンス要件に効果的に対応するガバナンスコントロールを可能にします。Data Catalog は、メタデータを構築し、Ranger ポリシーの作成と保守を簡素化することで、組織のデータ理解を支援します。データを保護するためには、データを理解することが重要なのです。

セキュリティとコンプライアンスに対する Cloudera のアプローチの詳細については、cloudera.com/trustcenterをご覧ください。